Integratie van Akira ransomware IoC’s in ART

Deze week geeft CREDS de IoC’s van de Akira-malware vrij in ons vriendelijke virus. Deze malware is gekozen vanwege zijn hoge aantal infecties in Europa en de Verenigde Staten. Elke maand integreert CREDS de gedragingen van een nieuw type malware in zijn vriendelijke virus. De gedragingen (i.e. Indicators of Compromise) veroorzaken geen schade binnen de IT-infrastructuur van de klant, maar moeten worden geïdentificeerd door de virusscanners, firewalls en andere preventieve beveiligingsmaatregelen. Naast het testen van het gedrag van nieuwe malware, zal het vriendelijke virus ook proberen een van de kroonjuwelen te compromitteren door de rechten te verhogen of naar andere servers te verhuizen. Dit kan worden gedaan door gebruik te maken van technische zwakheden, logische zwakheden of gelekte wachtwoorden op Deepweb. Het doel van de aanval is wederom om kroonjuwelen in gevaar te brengen en de weerbaarheid van de klant tegen malware-aanvallen te testen.

Akira ransomware

Sinds maart 2023 is Akira ransomware gericht op bedrijven en kritieke infrastructuur in Noord-Amerika, Europa en Australië. Akira richtte zich aanvankelijk op Windows-systemen, maar breidde zich in april 2023 uit naar Linux, met name virtuele VMware ESXi-machines. Op 1 januari 2024 had de groep meer dan 250 organisaties aangevallen en ongeveer 42 miljoen dollar afgeperst. De eerste foothold wordt vaak verkregen via een VPN-verbinding waarvoor slechts single factor authentication is vereist en/of door misbruik te maken van voornamelijk Cisco-kwetsbaarheden zoals CVE-2020-3259 en CVE-2023-20269. Andere methoden om toegang te krijgen zijn het gebruik van externe desktopservices met een gemakkelijk te raden wachtwoord en spear phishing.

Zodra actoren van Akira toegang krijgen, maken ze misbruik van domeincontrollers door nieuwe domeinaccounts aan te maken om persistentie te behouden. Uit open source rapporten blijkt dat actoren van Akira na de aanval technieken zoals Kerberoasting gebruiken om referenties te onttrekken aan de Local Security Authority Subsystem Service (LSASS). Ze gebruiken ook credential scraping tools zoals Mimikatz en LaZagne voor privilege-escalatie. Voor het ontdekken van netwerkapparaten gebruiken ze tools als SoftPerfect en Advanced IP Scanner, en gebruiken ze net Windows-commando’s om domeincontrollers te identificeren en informatie over trusts te verzamelen. In de onderstaande paragrafen bespreken we de technische details van de Akira ransomware.

String encryption

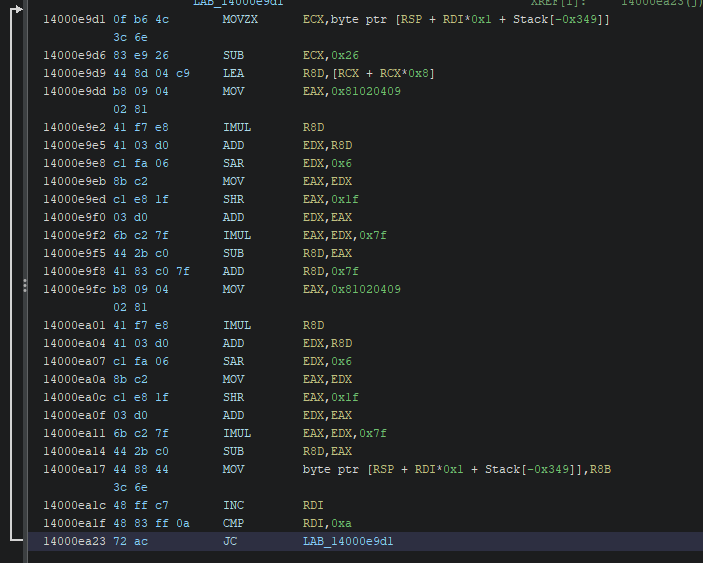

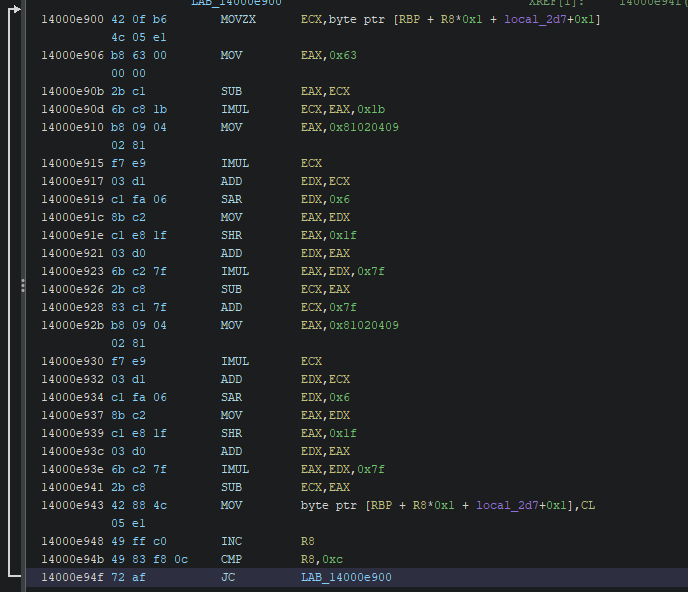

De string encryption van Akira ransomware is gebaseerd op modulo 0x7f(127) met wat extra verduistering. Dit kan gemakkelijk gevonden worden door de magische waarde 0x81020409 te vinden. De twee afbeeldingen hieronder tonen de belangrijkste verschillen tussen de twee routines:

Een constante waarde uit de eerste afbeelding wordt van de geobfusceerde waarde afgetrokken. In de tweede afbeelding wordt de geobfusceerde waarde van de constante waarde afgetrokken. Deze twee variaties, samen met de variatie van de constante, zorgen voor de meeste variabiliteit in de obfuscatie.

Procesbeëindiging voor bestandstoegang

De Akira ransomware gebruikt de Restart Manager om ervoor te zorgen dat bepaalde bestanden toegankelijk zijn door processen te beëindigen die gerelateerd zijn aan het bestand, zoals:

- C:\DumpStack.log.tmp

- C:\Users\user\AppData\Local\ConnectedDevicesPlatform\L.user\ActivitiesCache.db

- C:\Users\user\AppData\Local\ConnectedDevicesPlatform\L.user\ActivitiesCache.db-shm

- C:\Users\user\AppData\Local\ConnectedDevicesPlatform\L.user\ActivitiesCache.db-wal

- C:\Users\user\AppData\Local\Microsoft\GameDVR\KnownGameList.bin

De Restart Manager is een Windows-functie die is ontworpen om toepassingen en installaties te helpen bij het efficiënter beheren van service herstarts door een manier te bieden om toepassingen en diensten af te sluiten en opnieuw op te starten. Ransomware en andere soorten malware kunnen de Restart Manager misbruiken om ervoor te zorgen dat bepaalde bestanden niet in gebruik zijn door andere toepassingen, waardoor de malware toegang krijgt tot deze bestanden en ze kan wijzigen.

- De malware initialiseert de Restart Manager-sessie met behulp van de functie RmStartSession, die een nieuwe sessie aanmaakt en een sessiehandvat geeft

- De malware registreert de bronnen (bestanden, services of toepassingen) die deze wil manipuleren met RmRegisterResources

- De malware roept RmGetList op om een lijst van toepassingen en services te krijgen die de opgegeven bronnen gebruiken. Deze functie retourneert de namen van de processen en services die de bronnen gebruiken.

- De malware gebruikt RmShutdown om de toepassingen en services die de bronnen gebruiken af te sluiten. Deze functie sluit de toepassingen netjes af, zodat ze gegevens en status kunnen opslaan. Hierdoor worden de doelbestanden vrijgemaakt zodat de malware ze zonder interferentie kan openen en wijzigen.

Pogingen om back-ups te verwijderen

Akira gebruikt de volgende commando’s om mogelijke back-ups te verwijderen: powershell.exe -Command “Get-WmiObject Win32_Shadowcopy | Remove-WmiObject”. Shadow Copy, ook bekend als Volume Shadow Copy Service (VSS) of Volume Snapshot Service, is een functie in Microsoft Windows waarmee reservekopieën of momentopnamen van computerbestanden of -volumes kunnen worden gemaakt. Akira probeert ook de snapshots van VSS te verwijderen.

Encryptie

Akira ransomware gebruikt een ingesloten RSA Public Key, geladen door de Microsoft Enhanced RSA and AES Cryptographic Provider, om wachtwoorden te versleutelen:

-----BEGIN PUBLIC KEY-----

MIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIICCgKCAgEAxV3SaD6g+bb1wWkyfoQB

9RNn955llhm7DUVFz6d8RbPQVkKJgruNkoSfoKDB2IzmQDIhmTnrVBjBopXDeqKN

fAJgf8saKlTGNOPW/SCPIfFRdnUNCXBloy/vfNKDCOx6Lsl1Iu0eih8E7J17PwJV

LZkOiYHwXqXkYsywHR++vh9x102GAuO5ROBzqU34IOFc/FuH0x8h9dgBRZjagivn

ZUZnYKzIZHV8p5Vg87kjVfTknVFbfRHqB5IND0U/MJRd3YRrSaIIsWXc+PCjPGO8

dWptaSV6JX7ZtVBL4usTI9bwWNF3xal2pLseoIKRQxVvlxKefj/akfLL5owcmZZl

jWg+kQL5CLVlUramy3QScalIfTqBRAGMnbT4Baswe/rac3OMLoZt0Bciz39CanG1

h5LNrwXQdj06tHnCXeXS733nmStdoPZJLjpUbkB3zc+xyvYgZH/v1kdZGp4OK27K

ineWdo5QjHdFCuXMFtouW7eMTku9YLRYYPZdtBbvjUpfgtpWxLpzPbL6NlyPGIy2

vQTr8VvWsFSCiIgKglJr3HCqoq5U2SemuSOOj9YFdYDnkONVRCbH5Qwbm8/YSrn

vwDQxoQbT19YWWeYUOx1p17n7DwSrLXnFFJVCFX+4VEG8qS1mq5lC40aSKBNgixc

KuOM0GYL2cvEr2hWq4Bb3YMCAwEAAQ==.

-----END PUBLIC KEY-----

De ransomware genereert willekeurige bytes voor een sleutel en gebruikt ChaCha20 om bestanden te versleutelen met de genoemde sleutel. Tijdens het versleutelingsproces worden bestanden met de extensies .sys, .exe en .dll vermeden om het systeem draaiende te houden. Bovendien worden .akira-bestanden genegeerd om dubbele versleuteling te voorkomen.

Ons SaaS platform ART (Automated Red Teaming) voert cyberaanvallen uit zoals cybercriminelen dat ook doen. Met de integratie van Akira ransomware IoC’s is ART in staat de preventieve en detectieve maatregelen van organisaties te testen tegen deze specifieke aanvalstechnieken. Wil je nóg dieper de materie induiken? Neem gerust contact met ons op voor meer context.